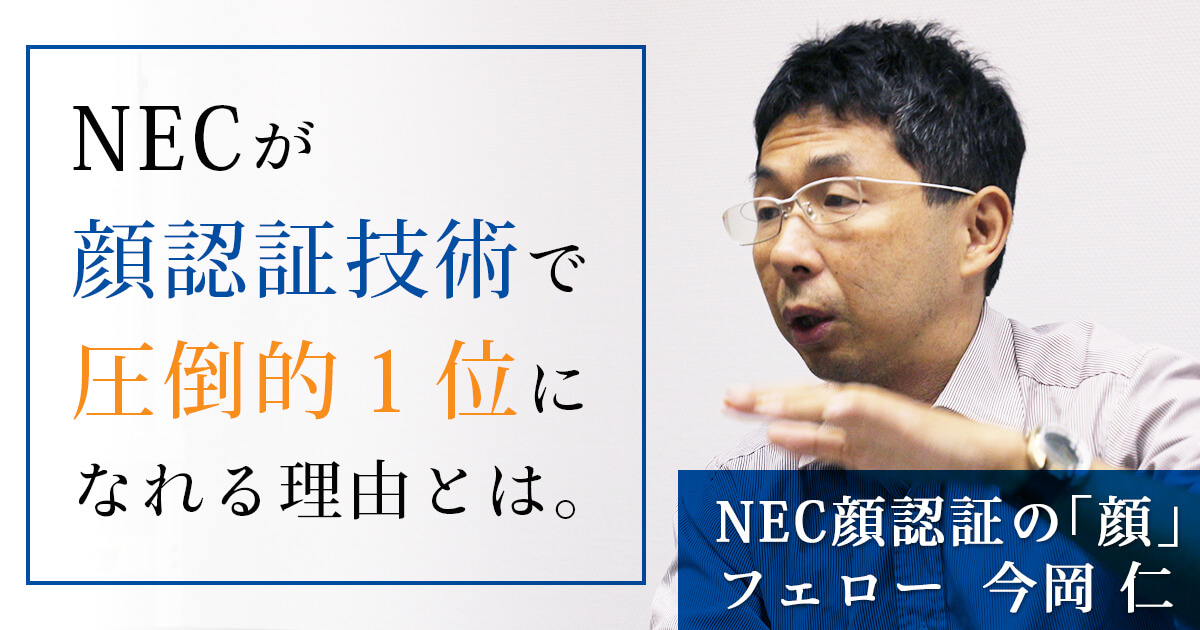

スーパーハッカー・石森大貴がハマるセキュリティの世界とは?ーー「最大の適性は、いたずら心と好奇心」

前回の記事では累計70万ダウンロードを記録した『特務機関NERV防災』アプリ開発の裏側をゲヒルン経営陣の二人に伺った。このゲヒルンが「日本をもっと安全にする」というミッションの下、防災と並ぶ活動の柱としているのが情報セキュリティ事業だ。

ゲヒルンが提供する脆弱性診断サービスは、ハッカーと同じ視点・同じ手法を用いた擬似攻撃により、クライアント企業のソフトウエアの問題点を明らかにすることをうたう。つまり、ゲヒルンの情報セキュリティチームは、企業が築いた堅牢な防衛線をくぐり抜けて巧みに攻撃を行うハッカー同様の凄腕エンジニア揃いということになる。

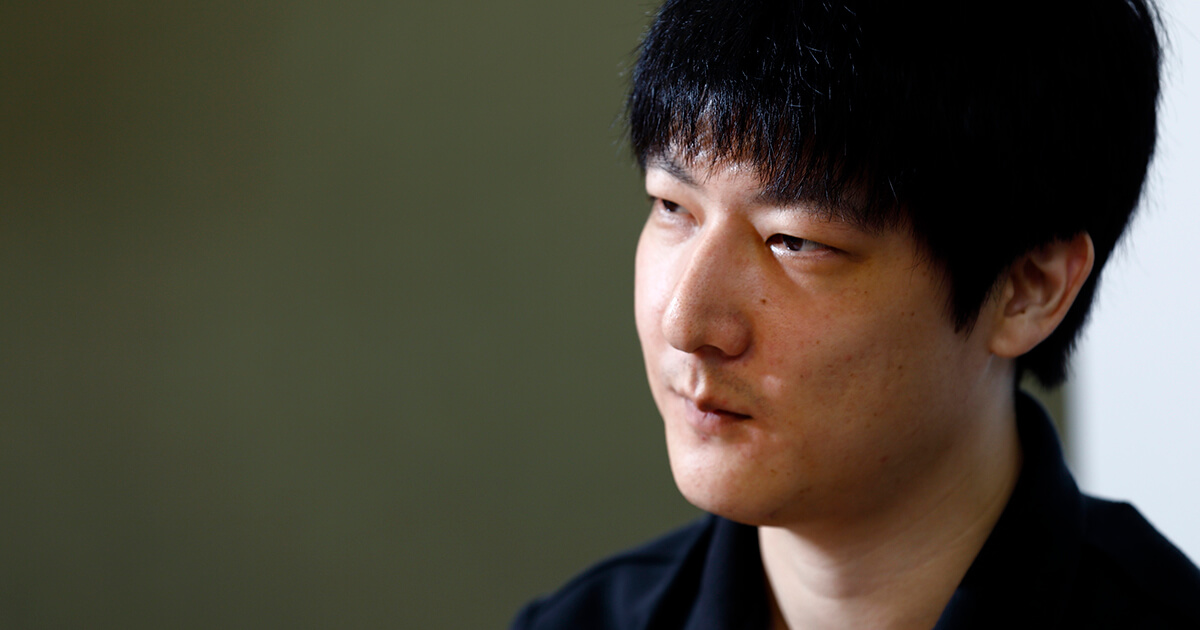

代表の石森大貴さんは独立行政法人・情報処理推進機構(※)が主催するセキュリティ人材発掘事業「セキュリティ・キャンプ」に17歳で参加。現在はゲヒルンの経営の傍ら、同事業の理事も務める。今回はそんな生粋のセキュリティ人材である石森さんに、ギークなエンジニアがこぞってのめり込むセキュリティの世界について聞いた。

※石森さんが参加していた当時は日本情報経済社会推進協会(JIPDEC)主催

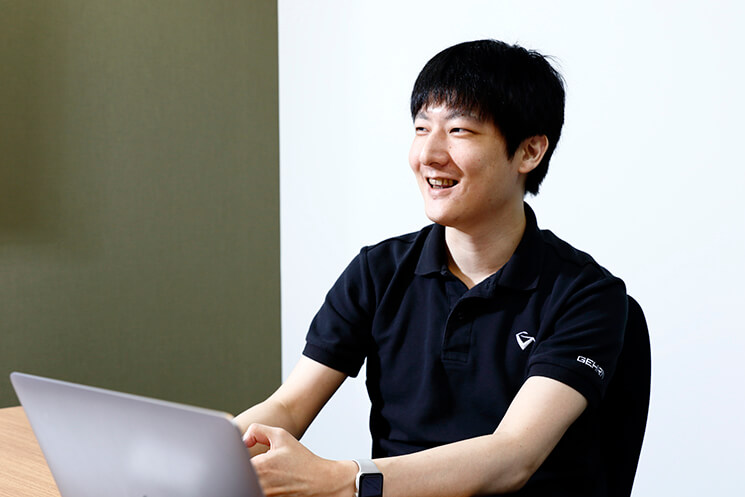

ゲヒルン株式会社

代表取締役 石森大貴さん(@ishidai)

1990年、宮城県石巻市生まれ。12歳の頃からレンタルサーバーサービスを開始し、2007年、セキュリティ人材育成機関「セキュリティキャンプ」に参加。10年、ゲヒルン株式会社を設立。2010年2月に開設したTwitterアカウント「特務機関NERV(@UN_NERV)」より災害速報を発信している。19年9月、防災情報アプリ『特務機関NERV防災アプリ』をリリース

石森さんによれば、セキュリティエンジニアには確かに高い技術力や専門性が求められるが、それ以上に大事な素養が別にあるという。石森さんが考える、デキるセキュリティエンジニアが共通して持っているもの。それはセキュリティ領域に限らない、あまねくエンジニアに求められるもののようにも思える。

セキュリティにいくら使うかで会社の未来が占える時代

石森さんは1990年生まれの30歳。2007年に17歳でセキュリティ・キャンプを修了したのち、ゲヒルンを設立する1年半前の2009年から、サイバーディフェンス研究所でWebアプリケーション診断に携わった。セキュリティエンジニアとしてのキャリアは10年を超える。この10年で経営におけるセキュリティの重要性は格段に増しており、「最近ではセキュリティにいくら使うかで会社の未来が見える」とまで話す。

「僕らの感覚からすれば、消費者の大切な資産を預けるわけですから、どんな会社であっても高いレベルでセキュリティをやってもらわないと困る。ですが、実際に見積もりを出すと『そんなにお金は出せない。それならいいです』と言う企業もあるんです。そういった企業が後に漏洩事故を起こしてしまう例も、これまでいくつか見てきました。

一方で小さい会社でもちゃんと予算をとって弊社の診断を受け、後に上場まで行った会社もたくさんあります。見積もりの段階でどれくらいセキュリティにお金を掛けるか、意気込みがあるかで、その会社が伸びるかどうかが分かるようになってきています」

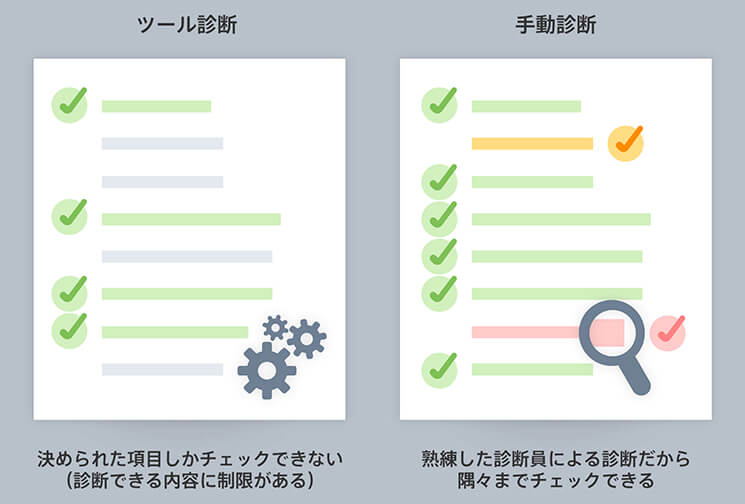

ゲヒルンの脆弱性診断では、技術者がハッカーと同じ目線でシステムを攻撃することで脆弱性を見つけ出す。一般的なツール診断と比べると見つけられる脆弱性の数もレベルも格段に違うが、その分費用もかさむ。5〜10万円で始められるツール診断に対して、規模感にもよるが、ゲヒルンの手動診断は約100万円から。懐事情によっては予算を割きたくても割けない企業もある。

「加えて経営という観点で言えば、セキュリティはいくら予算を割いたところで何か価値が生まれるわけではありません。診断をしたらその分だけ売上が上がるとか、効率が良くなるということはないのです。その上、1回診断してしまえばそれで終わりという話でもなく、定期的に行うことでサービスを絶えず向上させていく必要がある。こうした性質もあって、セキュリティは長年コストだったのです。

けれども、最近ではちゃんとやっておかないと会社がぶっ飛ぶレベルの企業課題・社会課題になってきています。個人情報が漏洩したら500円のQUOカードを配っておけばよかった時代ではもはやありません」

セキュリティリテラシーがエンジニアのキャリアに幅をもたらす

セキュリティに対する経営者の意識はこの10年で大きく変わってきている。ゲヒルンの脆弱性診断に寄せられる依頼も右肩上がりで増えているという。

「最近では大手プラットフォーマーのポリシーが変わって、ちゃんと診断を受けていないとECモールに出店できなかったり、プラグイン機能を作っても組み込んでもらえなかったりというケースが増えています。もはや診断を受けないことには事業が先に進まない状況になっており、経営者も意識を変えないわけにはいかないようです」

ゲヒルンのようなセキュリティ会社に診断を依頼する以外に、自社にセキュリティチームを抱える企業も出てきている。日本コンピュータセキュリティインシデント対応チーム協議会(CSIRT)の会員は、2020年7月時点で400チーム。日本にある事業者全体から見ればまだほんの一部ではあるものの、金融、保険、航空、鉄道業界などを中心に、インシデント対応チームを設置する事業者はこの10年でかなり増えているという。また、CEO、CTOなどと並んでCISO(Chief Information Security Officer=最高情報セキュリティ責任者)を置く企業も増えてきている(参考)。

このようにセキュリティ人材へのニーズは確実に高まっている。セキュリティエンジニアになれば、ゲヒルンのようなセキュリティ会社に就職する以外にも、インシデント対応チームを持った企業に就職する道も拓ける。それまで中小企業でしか働いた経験のなかった人が、セキュリティに関する知識を武器に、金融や航空などの大手に転職するチャンスも、以前と比べて広がっているのではないかと石森さんは言う。

とはいえ、セキュリティを担う人材になるために必要な知識の幅は広い。一般のエンジニアがセキュリティエンジニアとしての道を模索しようと思っても、どこから手を付けていいか分からないという人もいるだろう。そんな人に石森さんがオススメするのは「情報処理安全確保支援士(登録セキスペ)」という国家資格の取得を目指すこと。簡単な資格ではない分、セキュリティについて体系的に学ぶことができるし、もちろん履歴書などに書けば体系的知識を持った人であることの証明にもなる。

さらに、こうしてセキュリティについての知識を身に付けることは、仮にセキュリティを本業とする方向へ進まなかったとしても、エンジニアのキャリアに有用に働くだろうと石森さんは言う。

「セキュリティについて体系的に理解していれば、例えばリスクを下げながらシステムを実装することができますよね。ブラウザがこういう設定になっていると危ないとか、ここにデータを書き出したら漏洩事故につながるといったことが分かるわけですから。

実装する人、社内で監査する人、上司としてコードレビューする人……。どのポジションにおいても、セキュリティを分かっていれば将来のリスクを下げることができる。エンジニアがセキュリティについて学ぶことは、その人個人のキャリアにとっても、企業にとっても、社会にとってもいいことだと言えると思うんです」

大好きなサービスを合法的にハックできる。こんな楽しい仕事、他にある?

セキュリティ人材に幅広い知識と技術が求められることは確か。だが、それ以上に大切なことは別にあると石森さんは言う。

「われわれが『デキる』と呼んでいるのは、手を動かしていろいろと試している人たちのことです。その意味で何より重要なのは、いたずら心と好奇心だと思っています」

セキュリティ・キャンプのWebサイトを見ると、その目的は人材の「発掘・育成にある」と書いてある。ただ単に「育成」と言わずに「発掘」すると言うからには、そこには間違いなく資質があるということ。それが好奇心なのだと石森さんは言う。

「セキュリティ・キャンプの選考試験の問題には、『このプログラムはどのように動いているのか』『TCP/IPはどうやって動いているのか』『あなたならどんなアーキテクチャで実装するか』など、基礎的な仕組み部分の説明を求めるものが多いです。コンピュータはなぜ動くのかという、根源的な部分に興味が落ちていく人たちを探すための問題になっています。

というのも、僕らがやっている情報セキュリティの仕事というのは、こうしたシステムで通常送られているコマンドをちょっと変えてみる、すると不審な挙動をする、じゃあこうしてみると?……ということの繰り返しで成り立っています。

ですから、頼まれてもいないのに勝手にいろいろなものをハックして遊んで、結果として必要な知識を自然と身に付けてしまっている、そんな人を探しているのがこのキャンプなんです」

ゲヒルンの技術者には石森さん以外にもセキュリティ・キャンプの卒業生が多い。だから必然に、いたずら心と好奇心を持った人ばかりが集まっている。

自宅のスマートロックを分解して解析するなんてことは序の口。本業以外の趣味として、グーグルなどの大手企業のシステムの脆弱性を突く「バグハンター」としての顔を持つ社員もいる。バグハンターはバグを一つ見つけただけで何百万円稼げるというすごい世界だが、彼らにとってのそれは報酬目的というより、あふれる好奇心からくる遊びのようなものだという。

それは本業にしても同じだ。個人で人のサービスに勝手に攻撃を仕掛ければ、当然のことながら不正アクセス禁止法により罰せられる。だが、あえて言葉を選ばずに言えば、ここゲヒルンでは合法的に、しかも報酬をもらって攻撃を仕掛けることができる。

攻撃対象の中には自分が日頃から使い倒しているサービスもあり、攻撃を仕掛けて脆弱性を見つけることが自分の愛するサービスを守ることになる。それがセキュリティエンジニアという仕事。楽しくないわけがない。

「好奇心に駆られて行動した結果、もちろん失敗もたくさんするんです。小・中学生の頃には、ネットワーク機器を自由につないでいたらループになってトラフィックが増大してしまうとか、感電するといった失敗も経験しました。でも、失敗するというのは要するに、それだけいろいろと試したということじゃないですか。この試行回数の多さが僕らの強み。それを生むのはやはりいたずら心と好奇心だと思います。これはセキュリティ人材に限った話ではなく、あまねくエンジニアに求められることのような気もしますね」

ノブレス・オブリージュ。技術を持つ者の義務

ここまでセキュリティエンジニアという仕事、ゲヒルンの組織文化の楽しさばかりを強調してしまったかもしれない。いたずら心と好奇心にあふれるギークな集団・ゲヒルンが、組織としてもう一つ大切にしていることがある。それが「倫理」だ。

「僕らが目指しているのは専門的な技術と高い倫理観を兼ね備えたエンジニア集団であることです。エンジニア一人一人に技術と同じレベルの倫理観を求めています。というのも、自分たちの仕事は基礎的な正しさのようなものがあって初めて成立している。

例えば脆弱性診断においても、許可のないシステムに攻撃をしたら不正アクセスになります。まして、業務や研究で見つけた脆弱性を悪用することもあってはなりません。他にも過去に、顧客から『監査結果を変えてほしい』という依頼があったりもしましたが、一度でも虚偽の報告をしようものならその先の未来はもちろん、過去に行ったものも含めた全ての診断の信頼性は失われ、サービスとしての価値は死んでしまいます。ですから『正しいことをする』が文化として一番大事なんです」

こうした彼らの姿勢はコーポレートサイトにある「ゲヒルンの公正への価値観」という文章に端的に示されている。一読すれば分かるが、至極まっとうなことしか書かれていない。だからこそここに書かれていることはゲヒルンに限らず、セキュリティエンジニアに限らず、全てのエンジニア、全ての職業人に当たり前に必要なことのように思える。

「良くも悪くも使える技術を持っているからこそ、正しく使うのだということ。ノブレス・オブリージュ、持つ者の義務です。技術、権限を持っているからこそ正しくないといけない。これはセキュリティ・キャンプでも強調して教わることです」

取材・文/鈴木陸夫 撮影/竹井俊晴 編集/河西ことみ(編集部)

RELATED関連記事

JOB BOARD編集部オススメ求人特集

RANKING人気記事ランキング

エンジニアを苦しめる「言語化力」の正体。鍛えようと努力しても、迷走してしまう理由とは?

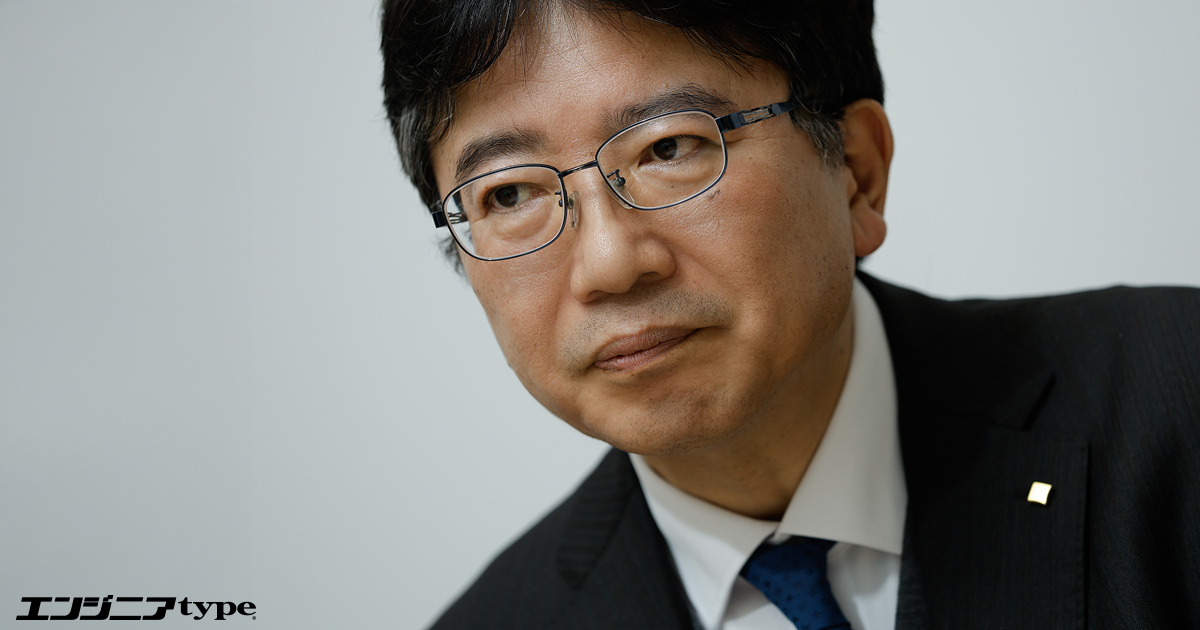

AIを「便利な道具」と思う限り、日本に勝機はない。AI研究者・鹿子木宏明が語る“ズレたAIファースト”の正体

年収2500万でも貧困層? 米マイクロソフトに18年勤務した日本人エンジニアが「日本は健全」と語るワケ

サイボウズはSaaS is Dead時代をどう乗り越えるのか。経営陣が明かす「むしろ際立つ価値」とは

落合陽一「2026年にはほとんどの知的作業がAIに置き換わる」人間に残される仕事は“とげ作り”

タグ