国内企業を狙うサイバー犯罪は、年々その手口が巧妙化し、被害規模も拡大している。ランサムウェアによる大規模攻撃や情報漏洩事件が相次ぐ中、日本のセキュリティー対策は果たして十分といえるのだろうか。

世界初・民間出身の出向者、元インターポール サイバー犯罪捜査官で現在はホワイトハッカーとして活動する福森大喜さんは、「日本のサイバーセキュリティーは、未だに致命的な盲点を抱えている」と警鐘を鳴らす。彼が国際的な現場で見てきたサイバー犯罪の現実、日本企業の弱点、そしてエンジニアが今こそ取るべきアクションとは何か。

福森さんの経験を基に、サイバーセキュリティーの現状を紐解きつつ、開発現場に必要な「セキュリティーの未来」について考えてみよう。

GMOサイバーセキュリティ byイエラエ株式会社

2002年に国内大手セキュリティー企業へ入社後、不正検知システムの開発やインシデントレスポンスチームの運営、Webアプリケーションのセキュリティー検査などに従事。06年にはサイバーセキュリティー企業の立ち上げに参画し、最高技術責任者(CTO)を務める。09年からは世界最高峰のハッキングコンテスト「DEF CON CTF」決勝戦に5年連続で出場。14年には民間から初めてインターポール(国際刑事警察機構)サイバー犯罪捜査部門に出向し、加盟国196カ国のサイバー犯罪捜査官への技術指導を行うと共に、自らもサイバー犯罪捜査に従事。さらに、16年および21年には韓国のセキュリティー技術者エリート養成所「BoB(Best of the Best)」の特別講師を務めるなど、日本を代表するセキュリティーエンジニア、ホワイトハッカーとして世界を舞台に活躍している

度重なるランサムウェア被害への対策が急務 ーー近年、サイバー攻撃が増加・巧妙化していると言われていますが、福森さんが感じている問題点を教えてください。

今問題になっているのは、ランサムウェア被害の急増です。

私がインターポール時代に関わってきた中でも、件数、被害額、そして対応の難易度の面でランサムウェアは群を抜いています。記憶に新しいところだと、2024年6月にKADOKAWAグループが受けたサイバー攻撃もランサムウェアによるものでした。

特に近年では、ランサムウェア攻撃の全ステップで匿名化技術が使われていることで、犯罪捜査が難航するケースが多いです。従来の方法では、追跡や解決が容易にできないレベルになりつつあります。

現状はなんとか「重箱の隅をつつくような技術的な対応」で犯人を追い詰めていますが、将来的にはこの方法が通用しなくなるかもしれません。新たな技術的ブレイクスルーがない限り、ランサムウェア被害を根本的に防ぐことが難しくなるかもしれないと、危機感を覚えています。

ーーランサムウェア被害が増加している要因は何なのでしょうか。

大きな要因の一つは、リモートワーク環境の脆弱性 です。

コロナ禍でリモートワークが急増した際、古いVPN機器をその場しのぎで導入する企業が多く見られました。当然これらの機器は脆弱性が潜在する可能性が高く、攻撃者にとって格好の標的です。警察庁の統計でも、ランサムウェア被害の約6割がVPN経由、約2割がリモートデスクトップ経由で発生していることが分かっています。

リモート環境ではセキュリティー監視が十分に行き届かないケースが多く、家庭内の別端末がマルウェアに感染し、それを経由して業務端末や企業のネットワークに侵入するリスクもあります。こうしたリモート環境特有の脆弱性が、被害を拡大させているのです。

加えて、「自分たちは大丈夫」という油断 も被害増加の一因だと感じています。多くの企業が「うちは重要なデータを持っていない」「狙われるほどの規模ではない」と考えがちですが、ランサムウェア攻撃者は特定の企業を狙うわけではありません。インターネットに接続された全てのデバイスを無差別にスキャンし、脆弱性があれば容赦なく攻撃を仕掛けてきます。

「自分たちは関係ない」と考えるのは完全な誤解です。どの企業、どの部署でもターゲットになり得るという意識を持ち、脆弱性対策を徹底しましょう。

ーーでは、リモート環境でのセキュリティー管理を徹底する上で、企業や個人が行うべき対策を教えてください。

基本的なことですが、まずは「タイムリーなシステムアップデート 」を心掛けましょう。特にVPNやリモートデスクトップの外部公開設定が緩い場合、直接的な攻撃のリスクが増します。接続口の管理を徹底し、脆弱性が報告されたら迅速に修正する体制を整えましょう。

攻撃者は公開された脆弱性情報を即座に悪用します。パッチが出るとその情報が自動的にモニタリングされ、その数時間後には攻撃に活用されてしまうのが現状です。「互換性が不安だから」とアップデートを後回しにする企業もありますが、そうした対応が重大なリスクにつながります。

もしアップデートによる不具合が心配なら、リスク分散の仕組みを整えましょう。例えば、複数のVPNベンダーの製品を併用し、一方で問題が起きた場合でも業務を継続できるようにするなど、柔軟な対応策を準備しておくことが大切です。そうすれば、アップデートの遅れによるセキュリティーリスクを最小限に抑えられます。

ーー脆弱性をいかに素早く潰していくかが、鍵だと。

はい。ただ、被害を完全に無くすことは難しいので、ランサムウェア被害時の対応方針を事前に策定する ことも欠かせません。

被害に遭った場合、身代金を支払うか否かの判断が求められますが、こうした方針は事前に明確にしておくべきです。その上で、初動対応をシミュレーションするなど、被害が発生しても慌てずスムーズに対応できる体制を整えましょう。

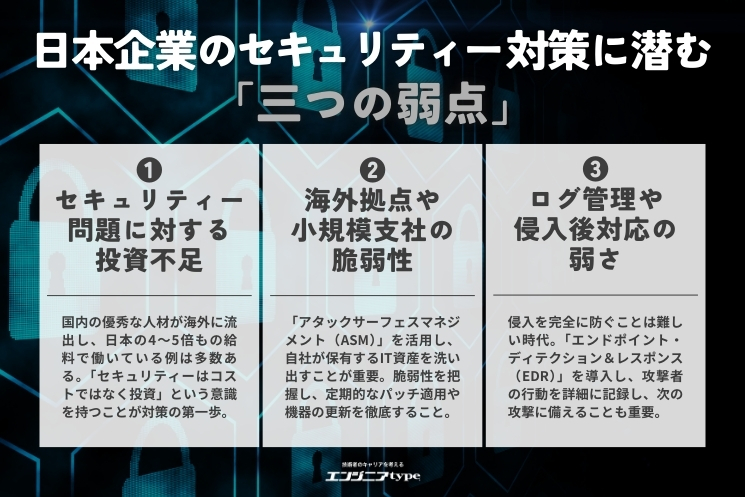

日本企業のセキュリティー対策に潜む「三つの弱点」 ーー日本のサイバーセキュリティー対策について、福森さんはどのように見ていますか?

途上国の現状と比べれば、日本企業は基本的なセキュリティーインフラを整えているといえます。例えばバングラデシュでは、中央銀行にも関わらず家庭用ルーターを使ってネットワークを構築しており、ファイアウォールすら設置されていなかったと言われています。

ただ、比較対象が先進国になると、日本は明らかに遅れていると言わざるを得ません。

アメリカや中国、ロシアでは、国家が関与するサイバースパイ活動が活発で、それに対抗するための法整備や技術開発も進んでいます。一方の日本では「アクティブサイバーディフェンス」の議論がようやく始まったばかり。正直言って、「今からようやく着手するのか?」というレベルです。

また、法整備が政治の状況に左右されることも課題の一つ。首相が変わるたびに議論が止まるようでは、グローバルなセキュリティー競争に取り残されてしまいます。

国際的な活動をしていく中で、日本のセキュリティー体制に課題を感じ、その解決に貢献したいと思うようになったと語る福森さん。「GMOインターネットグループは日本のITインフラの中核を担う存在。この現場で迅速な対応体制の構築や基本的なセキュリティー強化に取り組むことで、インターポールでの経験を活かし、日本全体のセキュリティーレベル向上に貢献したいと考えています」

ーーそのような現状を踏まえ、日本企業が抱えているサイバーセキュリティー上のリスクや問題点を教えてください。

いくつかありますが、特に大きいと感じている三点を紹介します。

【1】セキュリティーへの投資不足 日本ではセキュリティーエンジニア不足が指摘されていますが、人材自体が不足しているわけではなく、あくまでも「待遇」が問題だと考えています。経営層がセキュリティー対策の重要性を十分に理解しておらず、必要な投資が後回しにされている印象です。

国内の優秀な人材が海外に流出し、日本の4〜5倍もの給料で働いている例も数多くあります。「セキュリティーはコストではなく投資 」という意識を、経営層はもちろん、現場のエンジニアたちもしっかりと持つことで、国際水準と同等の待遇に近づけていく努力が必要ですね。

ランサムウェア攻撃では被害額が数百億円規模に達する可能性もあり、エンジニアの給料を引き上げるコストの方がはるかに小さな金額だと思います。

【2】海外拠点や小規模支社の脆弱性 本社のセキュリティー対策がしっかりしていても、海外の拠点や小規模な支社まで脆弱性対応が行き届いていない場合があります。受けた被害が小規模であっても、攻撃者は「●●(大手企業)への攻撃に成功した」と喧伝し、それがニュースとして拡散されることで甚大な風評被害を引き起こす。企業全体の信頼を損ねかねません。

そのためまずは、「アタックサーフェスマネジメント(ASM) 」を活用して、自社が保有する全てのIT資産を洗い出すことが重要です。どの拠点でどの機器が使われているか、どこに脆弱性が存在するかを正確に把握し、定期的なパッチ適用やセキュリティー機器の更新を徹底しましょう。さらに、ファイアウォールやVPNの最新バージョンを導入することで、攻撃の入口を封じることができます。

【3】ログ管理や侵入後対応の弱さ 近年のサイバー攻撃では、侵入そのものを完全に防ぐことは難しい状況です。そのため、侵入後の対応が課題となっています。KADOKAWAさんのケースでも、攻撃の具体的な侵入経路が特定できず、再攻撃のリスクが残されました。これは、侵入後の行動を記録・追跡する仕組みが不十分であるために起きた問題だと考えられます。

侵入後の対応力を強化するためには、「エンドポイント・ディテクション&レスポンス(EDR) 」の導入が不可欠です。EDRを活用することで、攻撃者の行動を詳細に記録し、次の攻撃に備えることが可能になります。

もし余裕があればセキュリティーチームを組織し、訓練の中で「どのコマンドを使うべきか」「ログファイルのどこを確認するべきか」といった実務的な内容を習得しておくと良いですね。このような準備ができていれば、被害を最小限に抑えられる可能性がぐっと高まります。

セキュリティーは「誰かがやること」ではなく「自分ごと」 ーーこれまで日本や世界を取り巻くセキュリティー問題についてお伺いしてきましたが、これからのセキュリティー対策の未来についてはどのように考えていますか?

セキュリティーは、いずれ「標準装備」となる時代が来ると考えています。

例えば、水道の蛇口をひねれば清潔な水が出てくるのが当たり前のように、ITインフラにおいても「オプションを追加せずとも、セキュリティーが組み込まれている」ことが当たり前になるべきです。

そのためには、開発者とセキュリティーエンジニアがより密接に協力し合い、プロダクト設計の段階からセキュリティーを組み込む「セキュリティー・バイ・デザイン」が欠かせません。

ーーその未来を実現するために、エンジニア個人にはどのような姿勢が求められるのでしょうか。

「その技術が本当に社会のためになるのか?」を問い続ける ことです。

例えば、私が住むシンガポールでは「監視カメラ大国」と言われるほど街中にカメラが設置されています。その結果、犯罪の抑止力が高まり、安全性は大きく向上しました。しかし一方で、個人の行動が常に記録されるという現実があり、プライバシーや匿名性はどう守られるべきかという問題が生じています。

テクノロジーが進歩すれば、社会はより便利になり、安全性も高まるかもしれません。しかし、それが本当に「望ましい社会の形」なのかを考える必要があります。安全を追求するあまり、人々の自由やプライバシーが失われてしまっては意味がない。

エンジニアとして意識すべきなのは、技術の可能性や便利さだけを見るのではなく、その技術が社会に与える影響やバランスに目を向けることです。そして、「どこに落としどころを見つけるのか」を考え、自分なりの意見を持つこと。その視点が、技術を正しく社会のために活かす第一歩になると思います。

ーーエンジニア一人一人の意識改革が重要そうです。

はい。セキュリティーは、単なる技術的な問題ではなく、安心して暮らせる社会を作るための土台です。そしてその土台を支えているのは、プロダクトやサービスを開発するエンジニアの皆さんに他なりません。

セキュリティーエンジニアはあくまで補完する立場であり、皆さんの仕事があるからこそ私たちが必要とされると言っても過言ではない。これからも「セキュリティーは他人事ではなく、自分ごと」という意識を持ち、この分野の可能性を楽しんでほしいと思います。

セキュリティー対策の未来は、技術だけでなく、人間の意識や行動にかかっています。私もセキュリティーエンジニアとして、プロダクト開発の現場にとって価値のある存在であり続けたいと思っています。一緒に「安心して使える未来」を築いていきましょう。

写真提供/GMOインターネットグループ株式会社 取材・文・編集/今中康達(編集部)